Die neue Gefahr So schützen Sie sich vor Erpresser-Trojanern

Erpresser-Trojaner sind weiter auf dem Vormarsch. Die Zahl der Infektionen mit der sogenannten Ransomware steigt rasant. Wir erklären, wie Sie sich vor Lösegeld-Erpressern à la Locky und TeslaCrypt schützen. Mit etwas Glück lassen sich verschlüsselte Dateien sogar wiederherstellen.

Erpresser-Trojaner kommen als Mail-Anhang, über infizierte Internetseiten und inzwischen auch per USB-Stick auf den Computer. Die Trojaner verschlüsseln nahezu alle Dateien auf lokalen Festplatten und im Netzwerk befindlicher Computer. Wer die Dateien wieder haben will, soll ein Lösegeld von mehreren Hundert bis Tausend US-Dollar zahlen. Insbesondere Unternehmen, Behörden und Krankenhäuser sind geneigt, auf die Forderungen der Erpresser einzugehen. Da die Kriminellen ihre Attacken immer breiter fächern, sind auch Privatleute vor den Krypto-Trojanern nicht sicher.

Der beste Schutz: frische Backups

Ein aktueller Virenscanner gehört auf jeden PC, kann eine Ransomware-Infektion aber nicht verhindern. Der beste Schutz gegen die Erpresser-Trojaner sind daher regelmäßige Backups. Während eine Entschlüsselung der gekaperten Dateien oft unmöglich ist, lassen sich die Schädlinge löschen. Auf das gesäuberte System können Sie dann das Backup von einer externen Festplatte einspielen.

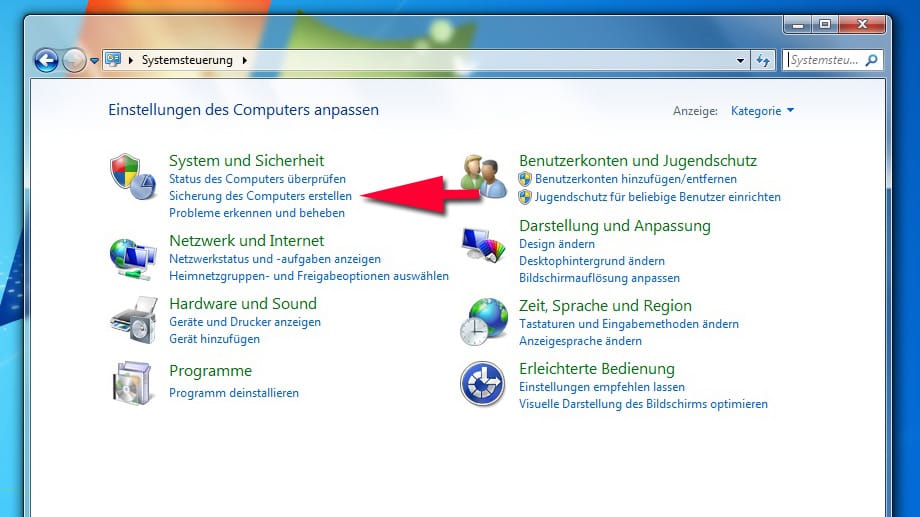

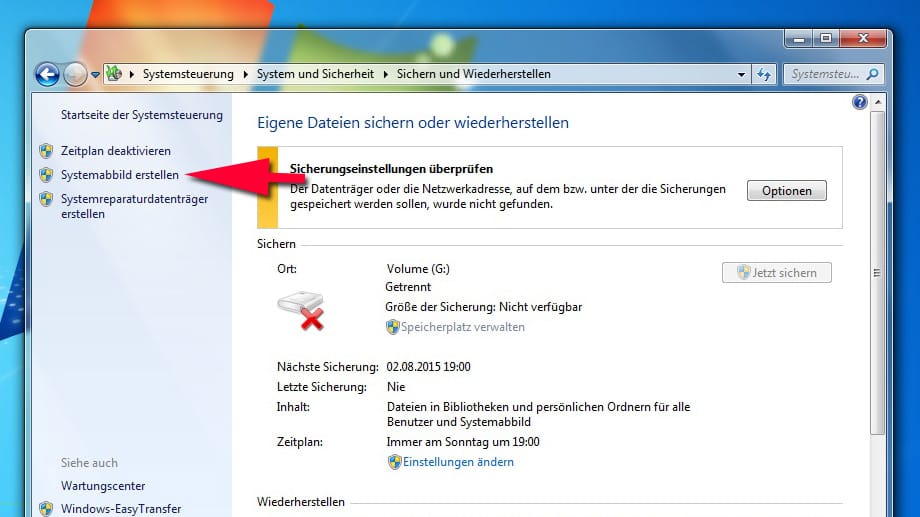

So erleiden Sie nur geringe bis keine Datenverluste – vorausgesetzt, das Backup wurde kurz vor der Infektion erstellt. Wie Sie ein Backup unter Windows erstellen, erklären wir in unserer Foto-Show. Weiterhin können Sie sich mit einer gesunden Portion Skepsis und etwas System-Pflege vor Geiselnehmern schützen. Das sind die vier wirksamsten Maßnahmen gegen Erpresser-Software:

- Öffnen Sie keinesfalls Mail-Anhänge, wenn Sie nicht sicher sind, dass deren Inhalt unbedenklich ist.

- Schalten Sie die Makro-Funktion für Outlook, Word und Excel aus, damit sich der Schädling nicht automatisch installiert, sobald das Dokument geöffnet wird. Wie Sie Makros in Office deaktivieren, zeigt unsere Foto-Show.

- Halten Sie Betriebssystem, Webbrowser sowie Browser-Erweiterungen wie Flash oder Java mit Updates auf dem neusten Stand. Aktualisieren Sie regelmäßig Ihre Antiviren-Software.

- Sichern Sie regelmäßig alle Ihre Daten. Ein Backup ist nicht nur im Fall eines Schadcode-Befalls von Vorteil, sondern auch wenn ein technischer Ausfall des Systems vorliegt.

Gratis-Tool stoppt die Verschlüsselung

Die Erpresser-Trojaner stellen auch die Hersteller von Antivren-Software vor große Herausforderungen. Denn die Schädlinge schaffen es immer wieder, unter dem Radar hindurch zu schlüpfen. Einige Software-Hersteller bieten inzwischen speziell auf Ransomware abgestimmte Tools an. So etwa die Anti-Ransomware von Malwarebytes. Der kostenlose Virenwächter erkennt besonders gefährliche Krypto-Trojaner wie CryptoWall4, CryptoLocker, Tesla und CTB-Locker anhand ihres Verhaltens. Sobald massenhaft Dateien verschlüsselt werden, greift es ein und stoppt den Prozess. In einem Test des Fachmagazins "c't" fielen dem Trojaner dennoch 20 Dateien zum Opfer. Das Ergebnis sei trotzdem gut, fanden die Tester.

- Download: Anti-Ransomware von Malwarebytes

- Download:

Online-Erpresser greifen auch das Smartphone-Betriebssystem Android an. Dabei verschlüsseln sie Fotos und andere Dateien zumeist mithilfe der Malware Cryptolocker/Simplocker. Bei einer solchen Infektion hilft das Tool Avast Ransomware Removal. Da beide Gratis-Tools auf Krypto-Trojaner spezialisiert sind, können sie einen herkömmlichen Virenschutz nicht ersetzen. Auch auf Backups sollte beim Einsatz der Programme keinesfalls verzichtet werden.

Erpresser-Trojaner erkennen

Auch wenn ein Erpresser-Trojaner bereits zugeschlagen hat, ist mit etwas Glück noch nicht alles verloren. Bevor Sie sich an das Entfernen des Schädlings oder das Entschlüsseln wagen können, müssen Sie jedoch wissen, welcher Trojaner für das Schlamassel verantwortlich ist. Verwenden Sie das falsche Tool, gehen Ihre Daten womöglich verloren!

Im Idealfall haben die Online-Kriminellen den Namen ihres Schädlings im "Erpresser-Brief" verraten. Dieser öffnet sich in der Regel automatisch in einem Windows-Fenster oder als Desktop-Hintergrund. Ist der Name des Krypto-Trojaners unbekannt, können die Dateiendungen der verschlüsselten Dateien weiterhelfen. Während TeslaCrypt zum Beispiel ein ".xxx", ".ttt" oder "micro" an die Dateinamen anhängt, verwendet der Cerber-Trojaner die Endung ".cerber". Aktivieren Sie die , um dem Schädling auf die Schliche zu kommen.

In der unten stehenden Tabelle haben wir einige Kryptotrojaner, ihre Erkennungsmerkmale und verfügbare Entschlüsselungs-Tools zusammengefasst.

Windows von Schadsoftware befreien

Wer ein umfassendes Backup angelegt hat, kann Windows einfach "plattmachen" und neu installieren. Dieser Prozess ist jedoch langwierig und kann verschlüsselte Dateien nicht wiederherstellen. Mitunter reichen schon ein paar Windows-Tricks aus, um das Problem zu lösen. Bevor sie loslegen, sollten Sie zwei Informationen sichern, die zur Entschlüsselung der Dateien wichtig sein könnten:

- Notieren Sie sich zunächst die von der Erpresser-Software angegebene "Bitcoin wallet"-Adresse

- Notieren Sie nach Möglichkeit auch die Liste verschlüsselter Dateien, die einige Trojaner angeben.

- Versuchen Sie anschließend mithilfe der Systemwiederherstellung Windows auf einen .

Dadurch werden die verschlüsselten Daten zwar nicht befreit, bösartige Veränderungen am System und an Programmen lassen sich aber womöglich rückgängig machen. In jedem Fall sollten Sie einen vollständigen System-Scan mit einem aktuellen Virenscanner durchführen. Allerdings werden viele Krypto-Trojaner nicht von allen Viren-Wächtern erkannt. Daher ist ein zusätzlicher System-Scan mit einem spezialisierten Programm wie Malwarebytes Anti Malware, HitmanPro oder Trend Micros Anti-Ransomware Tool notwendig. Letzteres ist auf Ransomware spezialisiert, die keine Dateien verschlüsselt, aber den Zugriff auf Windows sperrt.

- Fahren Sie Windows mit einem Neustart im abgesicherten Modus mit Netzwerktreibern hoch (Drücken der Taste "F8" kurz nach dem Boot-Vorgang).

- Führen Sie nun einen vollständigen System-Scan mit einem aktualisierten Virenscanner durch.

- Holen Sie sich nach Ablauf des ersten Suchlaufs eine "zweite Meinung" von einem Spezial-Scanner ein.

- Download: Malewarebytes Anti Malware

- Download: HitmanPro.EU-Cleaner

- Download: Trend Micro Anti-Ransomware

Alternativ lassen sich viele Erpresser-Trojaner manuell entfernen. Die Sicherheits-Experten von Bleepingcomputer zum Beispiel bieten Anleitungen zu mehreren Krypto-Trojanern. Der Vorgang ist jedoch nur fortgeschrittenen PC-Nutzern zu empfehlen, da unter anderem Eingriffe in der Windows-Registry notwendig sind.

Erhalten Sie Antworten aus Tausenden t-online-Artikeln.

Antworten können Fehler enthalten und sind nicht redaktionell geprüft. Bitte keine personenbezogenen Daten eingeben. Mehr Informationen. Bei Nutzung akzeptieren Sie unsere Datenschutzhinweise sowie unsere t-online-Assistent Nutzungsbedingungen.

Gekaperte Dateien entschlüsseln

Für Ransomware mit besonders starken Krypto-Algorithmen gibt es nur selten einen sogenannten Decrypter. Leider sind gerade diese Trojaner – wie zum Beispiel Locky – weit verbreitet. Für TeslaCrypt, einem der häufigsten Krypto-Trojaner, veröffentlichten dessen Programmierer selbst den Masterkey. Mit diesem sollen sich alle gekaperten Dateien entschlüsseln lassen.

Der Software-Hersteller Emsisoft bietet zahlreiche Decrypter für Trojaner mit schwächerer Verschlüsselung an. Eine Übersicht mit weiteren Erkennungsmerkmalen findet sich auf dessen Homepage.

In einigen Fällen können Schattenkopien Ihre Dateien retten. Dabei handelt es sich um automatische Sicherungen, die Windows für 90 Tage speichert. Die meisten Krypto-Trojaner löschen zwar Schattenkopien, einigen, wie zum Beispiel Locky, unterläuft dabei ein Fehler. Wie Sie Schattenkopien nutzen, erklärt Ihnen unsere Foto-Show.

Stand: Juni 2016

| Trojaner | Merkmale | Tools (Stand: November 2016) |

|---|---|---|

| 777 | Dateiendung: .777 | |

| Apocalypse | Dateiendungen: .locked, .encrypted, .SecureCrypted Siehe Anleitung von AVG | |

| AutoLocky | Dateiendung: .locky | |

| BadBlock | Name im Erpresser-Schreiben, Englisches Erpresser-Schreiben: Help Decrypt.html Siehe Anleitung von AVG | |

| Bart | Dateiendung: bart.zip Sie Anleitung von AVG | |

| Bitcryptor | Nachfolger von CoinVault: Siehe Anleitung von Kaspersky | |

| Bitcrypt | Name im Erpresser-Schreiben | (IT-Fachmann erforderlich) |

| Bitcrypt 2 | Deutsches Erpresser-Schreiben: DECRYPT_INSTRUCTION.TXT | Entschlüsselung nicht möglich |

| Cerber | Dateiendung: .cerber, .cerber2 | https://www.cerberdecrypt.com/RansomwareDecryptionTool/ |

| Chimera | Dateiendung: .crypt | |

| CoinVault | Siehe Anleitung von Kaspersky | |

| CrypBoss | Dateiendung: .crypt, R16M01D05 Mail-Adresse: @dr.com | |

| Crypt888 (Mircop) | Desktop-Hintergrund geändert, Dateinamen-Präfix: Lock. Siehe Anleitung von AVG | |

| CryptoDefense | Name im Erpresser-Schreiben | |

| CryptInfinite | Dateiendung: .CRINF | |

| CryptoLocker (Crilock, PClock) | Name im Erpresser-Schreiben | |

| CryptoWall | Name im Erpresser-Schreiben | Entschlüsselung nicht möglich |

| CryptXXX | Dateiendung: .crypt | |

| CryptXXX 3 | Dateiendung: .cryp1, .crypz | https://noransom.kaspersky.com/ |

| CrySiS (Crusis) | Dateiendung: .ID-[ID-Nummer].[E-Mail-Adresse].xtbl | |

| CTB-Locker | Dateiendung: .CTB, CTB2, zufällige Dateierweiterungen | Entschlüsselung nicht möglich |

| DetoxCrypto | Desktop-Hintergrund geändert, Pop-up-Fenster | Entschlüsselung nicht möglich |

| DMALocker2 | Name im Erpresser-Schreiben | |

| Fantom | Dateiendung: .fantom | Entschlüsselung nicht möglich |

| Globe | Dateiendung: .purge, .globe und .okean-[ID-Nummer]-[E-Mail-Adresse].xtbl | |

| Globe2 | Dateiendung: .raid10, .blt, .globe, .encrypted und .[E-Mail-Adresse] | |

| Gomasom | Dateiendung: .crypt, Mail-Adresse im Dateinamen | |

| HydraCrypt | Dateiendung: .hydracrypt | |

| Jigsaw (CryptoHitman) | Dateiendung: .porno, .pornoransom, Porno-Wallpaper | |

| KeRanger (auf OS X) | Dateiendung: .encrypted | Entschlüsselung nicht möglich |

| KeyBTC | Mail-Adresse: keybtc@inbox.com | |

| LeChiffre | Dateiendung: .LeChiffre, Mail-Adresse: decrypt.my.files@gmail.com | |

| Legion | Desktop-Hintergrund geändert, Dateiendung: .legion Siehe Anleitung von AVG | |

| Locker | Name im Windows-Fenster | |

| Locky | Dateiendung: .locky, zufällige Dateiendungen | Entschlüsselung nicht möglich |

| ManameCrypt (CryptoHost) | Verbreitung mit µ-Torrent-Client | |

| MicroCop | Desktop-Hintergrund geändert,Dateinamen-Präfix: Lock.Siehe Anleitung von Bleepingcomputer.com | |

| Mischa | Dateiendungen: .3P7m, .arpT, .eQTz, .3RNu | Entschlüsselung nicht möglich |

| Nemucod | Dateiendung: .crypted | |

| OzozaLocker | Dateiendung: .locked | |

| PadCrypt | Name im Windows-Fenster, Live-Chat/Live-Support | Entschlüsselung nicht möglich |

| Petya | Sperrt den gesamten Computer | |

| Radamant | Dateiendungen: .rdm, rrk | |

| SZFLocker | Dateiendung: .szf Siehe Anleitung von AVG | |

| TeslaCrypt | Dateiendungen: .xxx, .ttt, .micro | |

| TeslaCrypt (Version 3 + 4) | Dateiendungen: .vvv, .micro, .mp3 Siehe Anleitung von AVG | |

| TorrentLocker (2016) | Dateiendungen: .enc | Entschlüsselung nicht möglich |

| UmbreCrypt | Dateiendung: .umbrecrypt | |

| Xorist | Dateiendungen: .EnCiPhErEd, .0JELvV, .p5tkjw, .6FKR8d, .UslJ6m, .n1wLp0, .5vypSa and .YNhlv1 | |

| ZCryptor | Dateiendung: .zcrypt | Entschlüsselung nicht möglich |