Ist Ihr Gerät betroffen? CIA manipuliert seit Jahren hunderttausende WLAN-Router

Die Enthüllungsplattform Wikileaks veröffentlicht neue, brisante Informationen. Danach manipuliert der amerikanische Auslandsgeheimdienst seit Jahren WLAN-Router. Mit der benutzten Technik lassen sich laut arstechnica.com Geräte von zehn Herstellern manipulieren. Eine Liste der laut Wikileaks hackbaren Router finden Sie hier.

Besonders leicht zu hacken seien zwei Router und zwar der D-Link-DIR-130 und der Linksys WRT 300 N, schreibt arstechnica.com. Selbst, wenn diese mit einem starken Passwort gesichert seien, lassen sie sich aus der Ferne mit Schadsoftware und Lauschprogrammen infizieren.

Viele Schwachpunkte bei Routern

Besonders gefährdet sind allerdings Router, bei denen das Standard-Passwort nicht geändert wurde oder sehr leicht zu erraten ist. Ein weiterer Angriffspunkt bei Routern ist die ab Werk meist aktive Plug and Play-Funktion, diese sollte sofort deaktiviert werden. Ansonsten verwendet der CIA gern das Tool "Tomato" um Passwörter zu knacken.

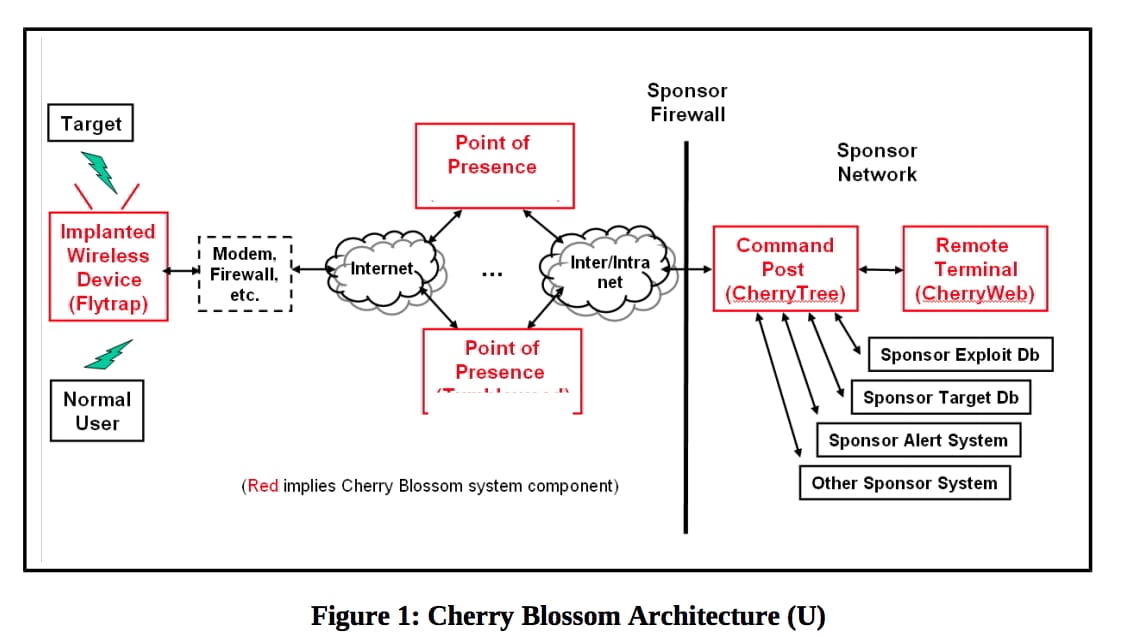

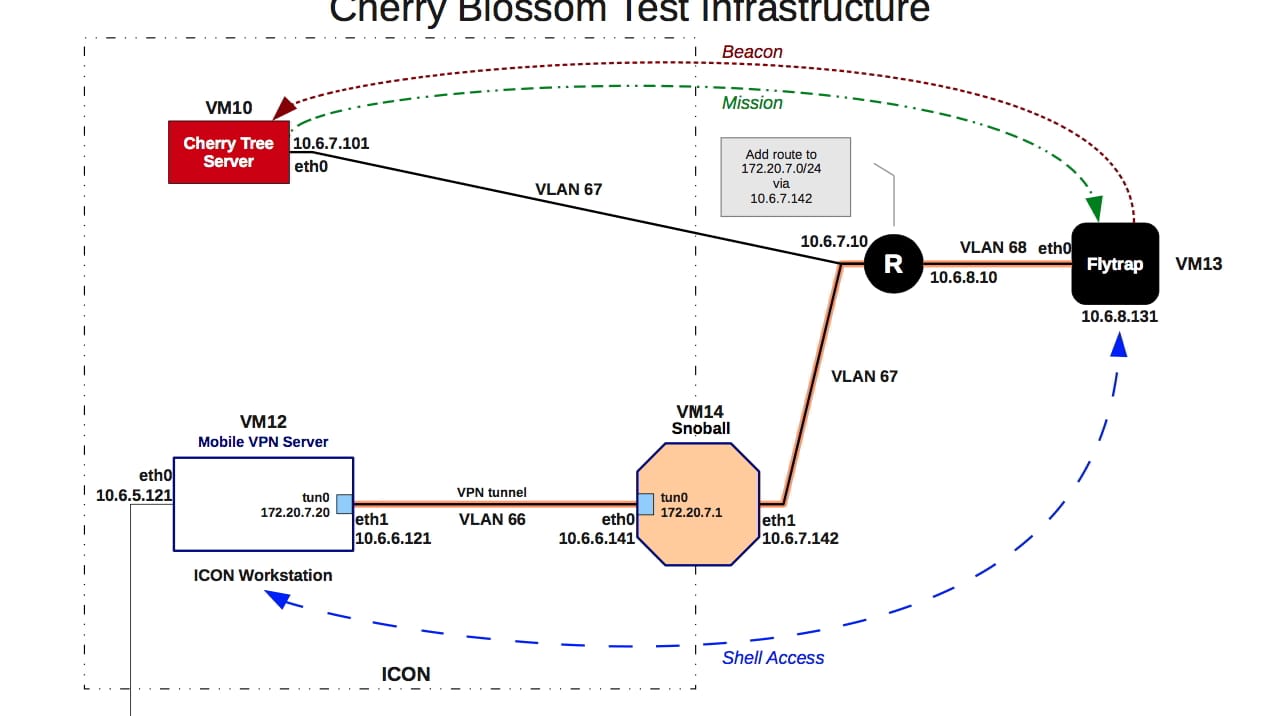

Der CIA setzt beim Hacken der Router häufig das Tool "CherryBlossom" (Kirschblüte) ein. Die Software funktioniert bei 25 Modellen und lässt sich leicht für 100 weitere Geräte anpassen.

Eine 175-Seiten umfassende Anleitung beschreibt detailliert, wie Router sich durch das Linux-basierte CIA-Tool manipulieren lassen. Ist "CherryBlossom" erst einmal installiert, verwandelt er sich in eine "Fly Trap" (Fliegenfalle). Sobald die Kontrolle übernommen wurde, sendet das Programm alle Informationen aus dem Netzwerk an einen vom CIA kontrollierten Server, dem sogenannten "CherryTree" (Kirschbaum). Dieser versorgt dann die Schnüffelsoftware mit Anweisungen.

CIA lauscht an der Quelle und manipuliert sie

CIA-Agenten erhalten dann mit einem "CherryWeb"-Browser Einblick auf den Datenverkehr des belauschten Netzwerkes und können Befehle versenden. Die Geheimdienstler können gezielt die Tätigkeit einzelner Personen verfolgen, E-Mails mitlesen, ihre Chat-Namen sehen und über das Internet geführte Telefon-Gespräche (VoIP) belauschen sowie die gewählten Verbindungen auzeichnen.

Besonders heimtückisch ist das Tool "Windex", da es die Suchanfragen des Nutzers im Browser umlenken kann, beispielsweise auf manipulierte Webseiten, um so Malware-Attacken durchzuführen.

Die gesamte Kommunikation zwischen der "Fliegenfalle" und den CIA-Servern "CherryTree" wird verschlüsselt und gut versteckt übertragen, mit Ausnahme der aus dem Netzwerk heimlich belauschten Informationen.

Der CIA verweigert jede Aussage zu diesem Thema, aber die Veröffentlichung von Wikileaks werden als glaubwürdig und authentisch angesehen. Wikileaks veröffentlicht jedoch nicht den Programmiercode, der von der CIA verwendeten Programme, um zu verhindern, das andere Hacker diese einsetzen können. Ähnlich, wie es beim Trojaner "WannaCry" der Fall war, der weltweit 300.000 Rechner infizierte und großen Schaden anrichtete.

Reaktion der Hersteller:

AVM hat einen Marktanteil von über 50 Prozent in Deutschland und schreibt: "Wir können bestätigen, dass AVM FRITZ-Box-Modelle nicht auf der Liste stehen. Ein Tipp für die Verbraucher - sie sollten Router von Herstellern einsetzen, die regelmäßig Updates veröffentlichen - bei der FRITZ-Box ist das der Fall."

Andere Hersteller äußerten sich bisher auf Nachfrage nicht.

Tipp: Sollte Ihr WLAN-Router auf der Liste sein, wechseln Sie ihn gegen ein sicheres Modell aus. Aktualisieren Sie regelmäßig die Firmware des Routers und verwenden Sie ein sicheres, nicht zu erratendes Passwort.