Mehr als 150 Journalistinnen und Journalisten berichten rund um die Uhr für Sie über das Geschehen in Deutschland und der Welt.

Zum journalistischen Leitbild von t-online.Nach Twitter-Attacke Wie Sie Ihre Online-Konten vor Hackern schützen

Auch wenn der jüngste Twitter-Hack von Promi-Accounts möglicherweise über Systeme des Unternehmens lief: Dennoch sollte jeder sein Konto möglichst gut gegen Angriffe schützen. Was Sie tun können.

Bill Gates, Barack Obama, Elon Musk: Hacker übernahmen für kurze Zeit ihre Twitter-Accounts und die weiterer prominenter Nutzer. Das Ziel der Angreifer: Mithilfe von Spam-Nachrichten an deren Follower Bitcoins zu erbeuten. Mehr zum Hack lesen Sie hier.

Nach ersten Erkenntnissen wurden in einer koordinierten Attacke Twitter-Mitarbeiter mit Zugang zu internen Systemen ins Visier genommen. Zugleich berichtete "Vice", die Hacker hätten auch einen Twitter-Insider für seine Hilfe bezahlt. Der Sicherheitsexperte Brian Krebs nennt auf seiner Website sogar einen möglichen Verdächtigen, der Zugriff auf Tools von Twitter-Administratoren gehabt haben soll.

Doch auch wenn der Twitter-Hack nur durch interne Maßnahmen möglich gewesen sein sollte: Nutzer sollten trotzdem ihr Möglichstes tun, um Ihre Accounts im Internet zu schützen. Denn für gewöhnlich nutzen Hacker andere Methoden, um Nutzerkonten zu kapern. Wir zeigen Tipps, mit denen Sie Ihr Konto sichern können.

Starkes Passwort wählen

Zum ersten Schritt gehört es, ein sicheres Passwort zu verwenden. Generell gilt: Das sollte möglichst lang sein, Sonderzeichen enthalten – und vor allem nicht aus bekannten Begriffen oder persönlichen Information bestehen. Denn Kriminelle versuchen gerne, mithilfe sogenannter Wörterbuchattacken Kennwörter zu knacken. Bei so einem Angriff nutzen Angreifer sogenannte Passwortlisten. Diese enthalten meist bekannte Passwörter, Begriffe aus Wörterbüchern oder könnten auch speziell auf die Zielperson zugeschnitten sein. Und diese Begriffe werden dann automatisiert durchprobiert.

Eine bekannte öffentliche Passwort-Liste ist "rockyou.txt". Wenn Sie Ihr Passwort in dieser Liste finden, sollten Sie es sofort ändern. Mehr Tipps zu sicheren Passwörtern finden Sie hier. Auch wichtig: Vermeiden Sie es, für mehrere Konten das gleiche Passwort zu verwenden. Falls Sie sich zu viele Kennwörter nicht merken können, nutzen Sie einen Passwort-Manager: Mehr dazu lesen Sie hier.

Zwei-Faktor-Authentifizierung nutzen

Doch das stärkste Passwort nützt nichts, falls es dennoch von Kriminellen erbeutet wird – beispielsweise durch ein Datenleck. Deshalb sollten Nutzer rund um ihre Internetkonten einen zweiten Schutzwall errichten: die sogenannte Zwei-Faktor-Authentifizierung (2FA), die inzwischen fast alle Onlinedienste zur zusätzlichen Absicherung anbieten.

Dabei müssen Sie nach der Passworteingabe Ihre Anmeldung mit einem Code bestätigen. Diesen erhalten Sie beispielsweise per SMS. Alternativ können Sie auch festgelegte Einmalcodes oder eine Authenticator-App nutzen, die regelmäßig neue Codes generiert. Sicherheitsexperten raten zu letzteren Methoden, da Betrüger mithilfe des sogenannten SIM-Swapping Zugriff auf SMS-Codes bekommen könnten.

Wer eine noch sicherere Methode sucht, kann sogenannte U2F-Tokens nutzen – eine Art USB-Stick, der als Sicherheitsschlüssel dient. Eine Anmeldung klappt erst, wenn der Stick im Rechner steckt.

Wie Sie sich vor SIM-Swapping schützen können

Bei SIM-Swapping übernehmen Betrüger die Mobilfunknummer ihrer Zielperson und erhalten so beispielsweise Zugriff auf SMS-Authentifizierungscodes. Mehr zu dieser Betrugsmethode lesen Sie hier. Ein bekanntes Opfer von SIM-Swapping ist Twitter-Chef Jack Dorsey. Unbekannte setzen in dessen Namen im August 2019 rassistische Tweets ab.

Um an die Mobilfunknummern ihrer Zielpersonen zu gelangen, müssen Hacker die Nummer ihres Opfers kennen und dann den Provider überzeugen, dass sie der rechtmäßige Inhaber der Nummer sind. Meist reichen dazu Informationen wie Geburtsdatum oder Wohnort. Solche Daten können Kriminelle durch Hacks oder Datenlecks erhalten. Manchmal sind sie auf Social-Media-Seiten auch öffentlich einsehbar. In anderen Fällen nutzen Betrüger sogenanntes Social-Engineering. Hierbei versuchen Angreifer, das Vertrauen der Zielperson zu gewinnen und ihnen so persönliche Daten zu entlocken. Das kann entweder elektronisch per Mail oder Chat geschehen, aber auch telefonisch.

Vermeiden Sie es darum, unnötig sensible Information von sich preiszugeben. Beispielsweise Handynummer, Geburtstag oder Wohnort. Auch Name des Partners, von Freunden oder Haustieren sollten Sie Unbekannten nicht leichtfertig nennen. Solche Daten können Hacker für Passwortlisten nutzen. Besonders Unternehmen sind im Fokus von Social-Engineering-Angriffen. Kriminelle können dabei sehr geschickt vorgehen: So bemerkten laut einer Untersuchung der Bitkom von 2018 nur etwa 33 Prozent der Betroffenen eine Social-Engineering-Attacke.

Zudem bieten manche Provider Kunden die Option, ihr Konto mit einer PIN zu sichern. Falls Ihr Anbieter diese Möglichkeit bereithält, nutzen Sie sie.

Nicht auf Phishing hereinfallen

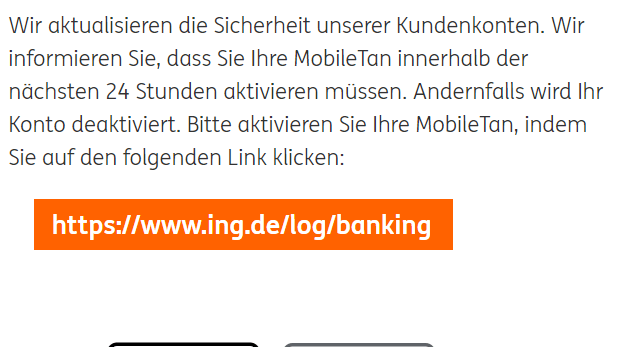

Gerne versuchen Kriminelle, mithilfe von Phishing-Mails Nutzerdaten zu erbeuten. Oft verschicken Sie dazu Mails in Namen großer Firmen wie Amazon oder Banken. Eine Liste mit aktuellen Betrugsversuchen finden Sie in dieser Fotoshow.

Phishing-Mails selbst lassen sich oft anhand von holpriger Rechtschreibung oder fehlender persönlicher Anrede erkennen. Manche Nachrichten glänzen jedoch mit (fast) perfektem Deutsch und sogar persönlichen Informationen. Wie Sie Phishing-Mails trotz allem erkennen, lesen Sie hier.

Löschen Sie alte Konten

Um generell zu verhindern, dass Ihre Daten an Unbekannte gelangen, sollten Sie regelmäßig unbenutzte Accounts löschen. Denn durch Datenlecks oder Hacks können Kriminelle auf solche Konten zugreifen und im schlimmsten Fall sensible Informationen ziehen. Anfang Juli wurde beispielsweise bekannt, dass Milliarden Nutzerdaten aus solchen Quellen im Darknet angeboten werden.

Je mehr Konten Sie im Internet haben, desto wahrscheinlicher ist es, Opfer einer Attacke zu werden. Wenn Sie sich nicht mehr an Ihre alten Accounts erinnern können, finden Sie hier Tipps, wie Sie vergessene Konten finden und löschen.

Regelmäßig Mail-Adressen prüfen

Prüfen Sie auch regelmäßig, ob ihre Konten Opfer eines Datenlecks oder Hacks geworden sind. Sicherheitsexperte Troy Hunt betreibt für solche Fälle den Abfrage-Dienst "Have I been pwned?". Nutzer können hier ihre Mail-Adresse eingeben. Im Anschluss erhalten sie Informationen, ob die Adresse Opfer eines Datenlecks geworden ist. Mehr dazu und weitere Dienste lesen Sie hier.

Falls Ihre Mail-Adresse in einem dieser Services auftauchen sollte, sollten Sie sofort das Passwort ändern und eine Zwei-Faktor-Authentifizierung einrichten.

Trojaner können Daten abgreifen

Hüten Sie sich auch vor Schadsoftware wie Trojaner, denn die können sich auf Ihrem System einnisten und Daten abgreifen. Das Bundesamt für Sicherheit in der Informationstechnik warnt beispielsweise davor, E-Mails im HTML-Format zu lesen. Das erkennen Sie daran, dass die Nachricht Bilder anzeigt. Bei dieser Darstellungsweise können Kriminelle aber schädlichen Code in der Mail verstecken. Sicherer ist es darum, die Mail im Reintext anzeigen zu lassen.

Wichtig ist auch, dass Sie (Sicherheits)Updates für Ihr Betriebssystem und Ihre Programme sofort installieren und nicht hinauszögern. Denn im schlimmsten Fall können Angreifer Sicherheitslücken ausnützen und so Schadsoftware auf Rechnern einschleusen. Eine Antivirensoftware kann zudem dabei helfen, Schädlinge zu erkennen.

- Krebsonsecurity.com: "Who’s Behind Wednesday’s Epic Twitter Hack?"

- Link zur Passwortliste "rockyou.txt"

- Phishlabs.com: "SIM Swap Attacks are making SMS Two-Factor Authentication Obsolete"

- Untersuchung der Bitkom von 2018

- bsi-fuer-buerger.de: "Sicherheits-Irrtümer: E-Mail-Sicherheit"

- Eigene Recherchen

- Mit Material der Nachrichtenagentur dpa

Quellen anzeigen