Mehr als 150 Journalistinnen und Journalisten berichten rund um die Uhr für Sie über das Geschehen in Deutschland und der Welt.

Zum journalistischen Leitbild von t-online."Das war kein Super-Hacker" Wie konnte ein 20-Jähriger den Riesenhack schaffen?

Das BKA hat einen 20-Jährigen festgenommen, der hinter dem großen Datenhack stecken soll. Internet-Experten wie Markus Beckedahl und Jürgen Geuter sehen in ihm keinen Profi. t-online.de erklärt die Hintergründe.

Der Zugriff erfolgte schon am Sonntagabend, am Dienstag gingen die Ermittler an die Öffentlichkeit: Das BKA hat in Mittelhessen einen 20-Jährigen vorläufig festgenommen, weil er die zentrale Figur bei dem massenhaften Datendiebstahl sein könnte: "0rbit oder "G0d", wie er sich auch nannte. Er soll voll geständig sein und wurde am Dienstag vorläufig wieder frei gelassen. Nach Informationen der Deutschen Presse-Agentur stammt er aus Homberg (Ohm) im Vogelsbergkreis, wo er bei seinen Eltern wohnt.

"Das war kein Super-Hacker, sondern eine ganz normale Person mit viel Zeit und negativer Energie", so Markus Beckedahl im Gespräch mit t-online.de. Der Chefredakteur des Portals "netzpolitik.org" erklärt: "Es war auch kein ausgeklügelter Angriff, sondern eine Doxing-Attacke". Dabei werden möglichst viele persönliche Daten eines "Gegners" im Netz gesammelt und veröffentlicht, um ihn bloßzustellen.

"Die Person hat wahrscheinlich die Technik des Social Engineerings verwendet und hat zum Beispiel bei Twitter direkt angerufen, oder Passwörter einfach ausprobiert", so Beckedahl, der gemeinsam mit anderen die jährliche Internetkonferenz re:publica in Berlin organisiert.

Immer neue Informationen gefunden

Die große Datenmenge ist wahrscheinlich, so Beckedahl, dadurch zustande gekommen, dass der Täter immer neue Informationen gefunden hat, mit denen er weitere Konten online öffnen konnte. "Das kostet viel Zeit, aber die hat ein 20-Jähriger ja", so Beckedahl. Auch spreche vieles dafür, dass der Täter die Daten nicht nur allein gesammelt, sondern auch viele ältere Quellen zusammengetragen habe.

Andere Experten, wie Linus Neumann vom "Chaos Computer Club", hatten t-online.de zuvor berichtet, dass es sich bei dem Täter vermutlich nicht um den Hacker einer ausländischen Macht, sondern um ein sogenanntes "Scriptkiddie" handele. Das ist ein junger Mensch, der mit viel Aufwand und Energie vorgeht, aber wenig technisches Verständnis und Programmierkenntnisse habe. Dies stellt sich nun als richtig heraus.

"Kein Cyberangriff auf Deutschland"

IT-Experte Jürgen Geuter fand den Lärm um den Datenhack übertrieben. "Das war mitnichten ein Cyberangriff auf Deutschland, wie manche behaupteten", sagt er. Geuter ist Informatiker und Gründungsmitglied des "Otherwise Network". "Der ganze 'Hack' sah nach etwas aus, was man einem Scriptkiddie zuordnen würde", sagt Geuter. "Das ist jemand, der Daten im Netz sammelt und zusammensucht – niemand, den man als 'Hacker' charakterisieren würde."

Laut Geuter sind solche Leute meist junge Männer, die "denken, sie haben Kompetenz im Bereich Internet und Computer". "Die glauben dann, sie sind unangreifbar", sagt Geuter. Bei solchen Leuten sei es aber zu erwarten, dass sie einen Fehler machen. "Da hatte die Polizei leichtes Spiel."

Forderungen der Politik übertrieben

Die Beweggründe des 20-Jährigen kennt Geuter nicht. "Vermutlich handelt es sich aber um keine politisch motivierte Tat", sagt der Informatiker." "Er wollte wahrscheinlich zeigen, was für ein großer Macker er ist."

Geuter betont, dass der Fall gezeigt habe, dass die rechtlichen Befugnisse der Strafverfolgungsbehörden in solchen Sachen ausreichen. "Forderungen wie Zurückhacken – was manche konservative Politiker nannten – laufen offensichtlich ins Leere", sagt Geuter. "Dass so eine Tat aufgeklärt wird, sei wahrscheinlicher, als wenn beispielsweise jemand zu Hause einbricht und den Fernseher klaut."

Täter wollte Aufmerksamkeit

Bereits früh nach dem Bekanntwerden des Falls hatte es Hinweise gegeben, dass es sich bei dem oder den Tätern um jemanden handelt, der in der YouTube-Szene bereits länger aktiv ist und dort seit Jahren Daten erbeutet hat.

So hatte der YouTube-Experte Tomasz Niemiec t-online.de gesagt, er habe mit dem Hacker gechattet. Dieser habe vor allem Aufmerksamkeit bekommen wollen, wie er ihm bestätigt habe. Zuletzt hatte 0rbit den Account des Webvideostars Simon Unge mit zwei Millionen Followern gekapert, um auf seine Aktion aufmerksam zu machen.

- Hacker-Liste: Diese Politiker sind betroffen

- Chats: So begründet der Hacker seine Aktion

- Haben Sie was bemerkt? Fünf Anzeichen, dass Hacker Ihren PC angreifen

- Hilflose Justiz: Wenn Fahrraddiebe härter bestraft werden als Hacker

Jan S., ein weiterer Bekannter von 0rbit, hatte t-online.de gesagt, der Gesuchte zähle zu den Anhängern eines Islamhassers mit dem Pseudonym Shlomo Finkelstein. Unter den Betroffenen der Datenveröffentlichungen waren einige YouTuber, die sich kritisch mit Finkelstein auseinandergesetzt hatten.

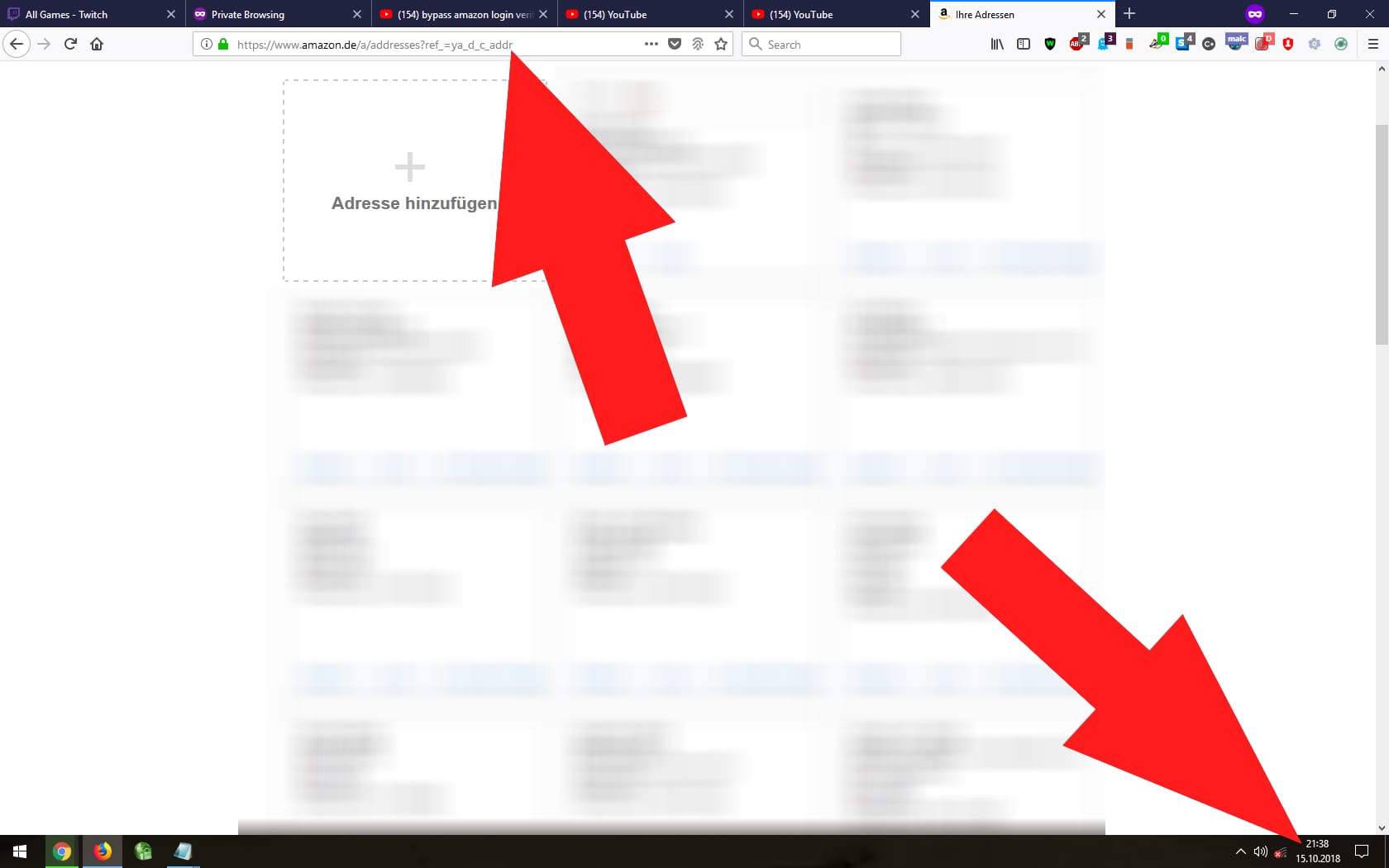

t-online.de liegt aus den erbeuteten Daten ein Screenshot vor, der beispielhaft zeigt, wie unvorsichtig beim Datenkopieren vorgegangen wurde, wenn er nicht nachträglich manipuliert wurde. Als der Hacker in den Amazon-Account von Grünen-Chef Robert Habeck gelangt war, machte er einen Screenshot des kompletten Bildschirms. Darauf war zu sehen, dass er an einem Windows-10-Rechner sitzt – was für professionelle Hacker schon ungewöhnlich ist.

Auf dem Screenshot waren auch ein Tag im Oktober 2018 und die Uhrzeit zu sehen, wann er in dem Account eingeloggt war. Amazon dürfte es anhand dieser Informationen möglich sein, Rückschlüsse auf die IP-Adresse des Rechners zu ziehen, da auch kein Tor-Browser genutzt wurde. In seinem Chrome-Browser nutzte der Täter die Erweiterungen "Ghostery" und "ABP", die vor Werbung und Trackern schützen sollen, aber beide im Verruf stehen, Daten weiterzugeben. t-online.de versuchte, die Information mithilfe einer Anfrage an die Behörden zu verifizieren. Die hatten zu diesem Zeitpunkt den 20-Jährigen in Mittelhessen schon festgenommen. Der Datenbestand lag den Behörden ebenfalls vor.

Auf dem Screenshot ist auch zu sehen, dass er nach einem YouTube-Video mit einer Anleitung zum Umgehen der Sicherheitsvorkehrungen bei Amazon-Accounts gesucht hatte. Offenbar nutzte er den VPN-Dienst "Perfect Privacy". Das deckt sich mit Informationen von Jan S., der in regem Kontakt mit 0rbit stand. Nach seinen Informationen machte es der 20-Jährige den Behörden an anderer Stelle ganz leicht: Sein Account bei dem WhatsApp-ähnlichen Dienst Telegramm war demnach mit seiner Handynummer bei der Deutschen Telekom verknüpft.

Anmerkung der Redaktion: In einer vorherigen Version hatten wir geschrieben, t-online.de habe Daten an die Behörden weitergegeben. Das war missverständlich. Die Daten lagen den Behörden bereits vor.

- Eigene Recherche

- Webseite des "Otherwise Network"