Mehr als 150 Journalistinnen und Journalisten berichten rund um die Uhr für Sie über das Geschehen in Deutschland und der Welt.

Zum journalistischen Leitbild von t-online.Keylogger im Einsatz Spionage-Werkzeug an PC der Berliner Polizei gefunden

Spionage-Verdachtsfall bei der Berliner Polizei. Dort wurde an einem Rechner ein Zubehörteil gefunden, das die Tastatureingaben aufzeichnet. Bekannt gemacht wurde das in einem kleinen Kreis.

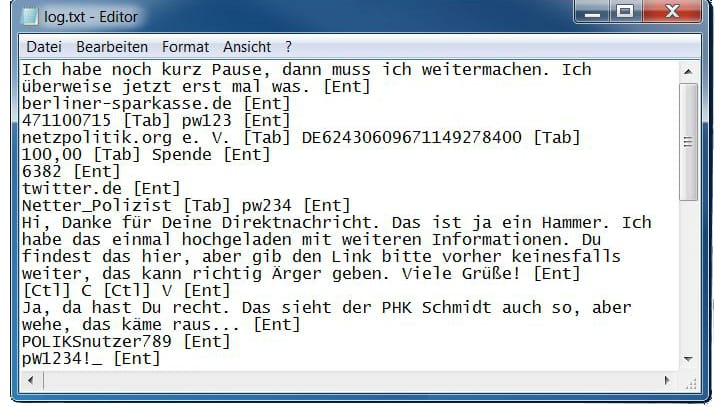

"Bleiben Sie wachsam im Netz", endet eine brisante interne Mail eines Spezialisten der Berliner Polizei. Er berichtet darin von einem Späh-Angriff, bei dem auch alle Vorsicht beim Surfen nichts nutzt. An einem PC fand sich ein Keylogger, ein unscheinbarer kleiner Stick, der alle Tastatureingaben aufzeichnete. In den eigenen Reihen wurde ein Werkzeug eingesetzt, mit dem Kollegen ausspioniert werden können.

Mit einem Keylogger können beispielsweise Passwörter gestohlen werden oder es kann nachvollzogen werden, wonach ein Nutzer gesucht hat. Bei der Polizei, wo mit den personalisierten Zugängen in das System "Poliks" teils hochsensible Daten abgefragt werden können, ist das besonders brisant.

Zugriff auf Daten von Millionen Menschen

Verfügbar sind Daten von 80 Millionen Fahrzeughaltern, dazu von über drei Millionen Menschen Privatadressen, Ehestand, Ehepartner oder im Haushalt angemeldete dritte Personen. "Poliks" (Polizeiliches Landessystem zur Information, Kommunikation und Sachbearbeitung) erfasst auch Straftäter und Tatverdächtige, ebenso die Daten von Opfern und Zeugen.

Abfragen dazu müssen viele Polizisten bei der Direktion Einsatz eigentlich nur in Ausnahmefällen stellen. Dort sind die geschlossenen Einheiten der Bereitschaftspolizei, der Objektschutz, Diensthunde- und Hubschrauberstaffel und Wasserschutzpolizei angesiedelt, für die Arbeit der meisten Angehörigen spielen Ermittlung und Sachbearbeitung kaum eine Rolle

Deshalb würde es schnell auffallen, wenn von dort ein Polizist Anfragen stellt. Das könnte ein Grund sein, sich die Zugangsdaten von Kollegen zu besorgen, um unter deren Namen dann Abfragen zu stellen. Die Pressestelle der Polizei verneint das im konkreten Fall: "Eine Missbrauchsabsicht hinsichtlich sensibler polizeilicher Datenbestände konnte ausgeschlossen werden."

Die Polizei gibt an, die Urheberschaft sei zweifelsfrei geklärt. Sie machte am Donnerstag in einer knappen Antwort auf einen am Sonntag verschickten Fragenkatalog keinerlei weitere Angaben, wie das ausgeschlossen wurde und welche anderen Gründe es gegeben haben könnte, den Keylogger anzubringen. Das ist selbstverständlich dienstlich verboten.

Der festgestellte Sachverhalt habe nach Prüfung durch die Staatsanwaltschaft Berlin keine strafrechtlich relevanten Umstände ergeben, teilt die Polizei in einer dürren Erklärung mit.

"Ungeheuerlich und nicht nachvollziehbar", nennt das Jörn Badendick, Pressesprecher der Personalvertretung der "Unabhängigen in der Polizei e.V.", ein Verein, der sich als Alternative zu der gewerkschaftlichen Personalvertretung versteht. "Das ist juristisch nicht nachvollziehbar, bereits das Installieren des Keyloggers ist in einem solchen Fall eine Straftat nach Paragraf 202a." Die "Unabhängigen" fordern "schonungslose Aufklärung": "Wenn unter fremdem Account Daten abgefragt werden, können völlig unbeteiligte und unschuldige in den Fokus von Ermittlungen geraten. Da müssen wir als Personalvertretung die Reißleine ziehen."

Fall ereignete sich im März

t-online.de liegt die Mail aus dem Juni vor, in der die Direktion Einsatz die Informationssicherheitsverantwortlichen der anderen Direktionen bei der Berliner Polizei über den Vorfall informiert hat. Ereignet hatte er sich im März. Nach Informationen des "Tagesspiegels" aus der Polizei soll das Gerät wohl nur über ein Wochenende installiert gewesen und montags aufgefallen sein. Außerhalb eines kleinen Kreises war der Fall offenbar nicht bekannt gemacht worden.

"Es ist ein hochproblematischer Vorgang, da hätte die breite Belegschaft informiert werden müssen", so "Unabhängigen"-Sprecher Badendick, der durch t-online.de von dem Fall erfuhr. "Bei der Altersstruktur der Kollegen gibt es einige, die mit der Technik nicht so vertraut sind und überhaupt keinen Verdacht schöpfen würden, wenn sie so etwas sehen." Auch Betriebsfremde wie Handwerker und Reinigungspersonal hätten Zugang zu Polizeidienststellen. "Selbst wenn der Vorfall sich nicht bestätigen sollte, hätte das zum Anlass genommen werden müssen, die Dienstkräfte zu sensibilisieren."

Auch die Berliner Beauftragte für Datenschutz und Informationsfreiheit, Maja Smoltczyk, wurde nach Angaben der Behörde nicht informiert und wird nun "die Polizei im ersten Schritt schriftlich auffordern, unsere Fragen zu dem Vorfall zu beantworten". Nach dem bis Juni geltenden Datenschutzgesetz hätte sie Strafantrag stellen können, wenn "unbefugt personenbezogene Daten, die nicht offenkundig sind" übermittelt oder abgerufen werden.

Andere Sicherheitslücke bekannt

"Unabhängigen"-Sprecher Badendick nennt es einen "massiven Vertrauensbruch" der Polizeiführung, den Fall der Personalvertretung nicht mitgeteilt zu haben. Vor kurzem hatte es von den "Unabhängigen" heftige Kritik an einer Sicherheitslücke gegeben. Es sei möglich, sich nach dreimaliger falscher Passworteingabe bei einem fremden Account telefonisch ohne weitere Nachweise ein neues Passwort geben zu lassen. "Da hätte das auch auf den Tisch gemusst, wir haben gefragt, ob da noch etwas ist."

Für Polizisten mit zweifelhaften Absichten kann es von Interesse sein, sich mit dem Account eines anderen einzuloggen. Wer auf welche Daten zugreift, wird in der Regel protokolliert. So flog eine Polizistin auf, die ihre Nachbarschaft ausspioniert hat. Interne Ermittler stießen auch darauf, wer einen Drogenhändlerring mutmaßlich mit Polizeiinterna versorgt hatte. Ein 39-jähriger Oberkommissar wanderte in Untersuchungshaft. Sie hatten ihre eigenen Zugangsdaten genutzt.

Unerlaubter Einsatz von Keylogger ist Straftat

Mit einem Keylogger lassen sich Passwörter anderer Nutzer mitschneiden. Verkauft werden dürfen solche Geräte frei, sie dürfen auch genutzt werden, wenn man sie am eigenen Rechner einsetzt, um Internet-Aktivitäten minderjähriger Kinder zu prüfen oder wenn alle potenziellen Nutzer über den Einsatz informiert sind. Wer dagegen bei anderen mitschneidet, die davon nichts wissen, macht sich strafbar wegen des Ausspähens von Daten. Darauf steht Freiheitsstrafe bis zu drei Jahren oder Geldstrafe.

Der bisher spektakulärste Fall eines Keyloggers wurde aus der Redaktion der Tageszeitung taz bekannt: Ein langjähriger Redakteur hatte dort mehr als ein Jahr lang an verschiedenen Rechnern entsprechende Hardware eingesetzt, bis er aufflog. Er erhielt wegen Ausspähens von Daten einen Strafbefehl über 160 Tagessätzen à 40 Euro. Er hat den Betrag nicht gezahlt und wird inzwischen mit Haftbefehl gesucht, hat sich aber nach Recherchen der taz in ein asiatisches Land abgesetzt. Die Zeitung hatte den Fall selbst öffentlich gemacht und transparent darüber berichtet.

Update, 24. September: Die Polizei Berlin hat zwischenzeitlich mitgeteilt, es habe sich bei dem Einsatz des Keyloggers um einen "Scherz" gehandelt. Worin der Scherz lag, teilt die Polizei nicht mit. Der verdächtige sei vier Tage nach dem Fund des Geräts ermittelt worden. Daten seien nicht abgeflossen, so die Polizei.